La Norma ISO 27001:2022 es una norma desarrollada por ISO (organización internacional de Normalización) con el propósito de ayudar a gestionar la Seguridad de la Información en una empresa.

Establece lineamientos para la creación de un sistema de gestión para la Seguridad de la información que se compone de una serie de procesos para implementar, mantener y mejorar de forma continua la seguridad de la información basándose en el análisis de los riesgos que afectan a la seguridad de la información en una empresa u organización

En octubre de 2022 se publicó la nueva revisión de esta norma, la ISO 27001:2022, sustituyendo a la norma ISO 27001:2013 mediante un periodo de transición de tres años.

¿Quienes pueden implementar la Norma ISO 27001:2022?

La implementación y certificación de la norma ISO 27001:2022 puede ser realizada por cualquier tipo de organización, con o sin fines de lucro, privada o pública, pequeña o grande.

Para obtener la certificación, es necesario implantar un sistema eficaz de gestión de la seguridad de la información que cumpla los requisitos de la norma.

¿Por qué implementarla?

El factor clave para decidir sobre la implantación de un sistema de gestión de la seguridad de la información radica en la importancia que los activos de información tienen dentro de una organización como elementos imprescindibles para la obtención de sus objetivos.

Las organizaciones se encuentran cada vez más expuestas a los riesgos relacionados con la seguridad de la información, por eso, la necesidad de implementación de un SGSI alineado a ISO 27001 se ha incrementado notablemente.

Ventajas de la Norma ISO 27001:2022

- Confidencialidad: garantiza que la información sólo sea accesible para las personas autorizadas a tener acceso.

- Integridad: salvaguarda la exactitud y la exhaustividad de la información y los métodos de tratamiento.

- Disponibilidad: dispone a los usuarios autorizados tengan acceso a la información y a los activos asociados cuando sea necesario.

- Protección Técnica: contra el fraude informático y distintas amenazas cibernéticas crecientes.

Actualmente a nivel mundial la norma ISO 27001 es la norma de referencia para certificar la seguridad de la información en las organizaciones.

Alcance de la Norma ISO 27001:2022

Este estándar especifica los requisitos para establecer, implementar, mantener y mejorar continuamente un sistema de gestión de seguridad de la información dentro del contexto de la organización.

También incluye requisitos para la evaluación y tratamiento de los riesgos de seguridad de la información adaptados a las necesidades de la organización.

Los requisitos establecidos en este documento son aplicables a todas las organizaciones, independientemente de su tipo, tamaño o naturaleza.

Estructura Norma ISO 27001:2022

Esta Norma cuenta con la siguiente estructura que debes seguir si deseas implementarla:

- Contexto de la organización

- Liderazgo

- Planificación

- Soporte

- Operación

- Evaluación de la performance

- Mejora continua

Contexto de la organización

Comprender la organización y su contexto

- Determinar las cuestiones externas e internas que sean relevantes para su operatoria.

- Cuestiones que afecten su capacidad para lograr los resultados previstos de su sistema de gestión de seguridad de la información.

Comprender las necesidades y expectativas de las partes interesadas

- Actores relevantes para el sistema de gestión de seguridad de la información

- Requisitos pertinentes de estos interesados

Alcance del sistema de gestión de seguridad de la información

En base a los puntos antes mencionados, la organización deberá determinar los límites y la aplicabilidad del sistema de gestión de seguridad de la información y así establecer su alcance.

Se debe considerar:

- Las cuestiones externas e internas

- Requisitos mencionados

- Interfaces y dependencias entre las actividades que son realizadas internamente por la organización y las que son designadas a terceros.

El alcance es uno de los documentos obligatorios.

Sistema de gestión de seguridad de la información

La organización debe establecer, implementar, mantener y mejorar continuamente un sistema de gestión de seguridad de la información (SGSI), incluidos los procesos necesarios y sus interacciones, de acuerdo con los requisitos de este documento.

Liderazgo

Liderazgo y compromiso

Es importante que la alta dirección demuestre liderazgo y compromiso con respecto al sistema de gestión de seguridad de la información mediante:

- Garantizar que la política de seguridad de la información y los objetivos de seguridad de la información estén establecidos y sean compatibles con la dirección estratégica de la organización;

- Garantizar la integración de los requisitos del sistema de gestión de seguridad de la información en los procesos de la organización;

- Garantizar que los recursos necesarios para el sistema de gestión de seguridad de la información estén disponibles;

- Comunicar la importancia de una gestión eficaz de la seguridad de la información y de ajustarse a los requisitos del sistema de gestión de la seguridad de la información;

- Garantizar que el sistema de gestión de seguridad de la información logre los resultados previstos;

- Dirigir y apoyar a las personas para que contribuyan a la eficacia del sistema de gestión de seguridad de la información;

- Promover la mejora continua; y

- Apoyar otras funciones gerenciales relevantes para demostrar su liderazgo en lo que se aplica a sus áreas de responsabilidad.

Política de seguridad

La alta dirección deberá establecer una política de seguridad de la información.

Esta política debe:

- Ser apropiado para el propósito de la organización.

- Incluir objetivos de seguridad de la información para poder posteriormente evaluar la eficiencia del sistema.)

- Comprometerse a satisfacer los requisitos relacionados con la seguridad de la información

- Comprometerse a la mejora continua del sistema de gestión de seguridad de la información.

Esta política de seguridad de la información deberá:

- Estar disponible como información documentada.

- Ser comunicado dentro de la organización por el medio que se determine.

- Estar a disposición de los interesados, como clientes, proveedores, etc.

Roles, responsabilidades y autoridades organizacionales

La alta dirección debe garantizar que las responsabilidades y autoridades de los roles más relevantes en la seguridad de la información de la organización, sean asignados y se comuniquen dentro de la organización de manera adecuada.

La asignación de las responsabilidades y autoridades permite:

- Garantizar que el sistema de gestión de seguridad de la información cumpla con los requisitos de este documento;

- Informar sobre el desempeño del sistema de gestión de seguridad de la información a la alta dirección.

Planificación

Determinar acciones para abordar riesgos y oportunidades

Al planificar el sistema de gestión de seguridad de la información, la organización debe considerar el alcance del SGSI, las partes interesadas, los requisitos y determinar los riesgos y oportunidades que deben abordarse para:

- Garantizar que el sistema de gestión de seguridad de la información pueda lograr los resultados previstos;

- Prevenir o reducir efectos no deseados;

- Lograr la mejora continua.

En base a estos riesgos y oportunidades detectadas, la organización deberá definir:

- Acciones para abordar estos riesgos y oportunidades; y

- Cómo integrar e implementar las acciones en los procesos de su sistema de gestión de seguridad de la información; y

- Evaluar la efectividad de estas acciones.

Evaluación de riesgos de seguridad de la información

La organización debe definir y aplicar un proceso de evaluación de riesgos de seguridad de la información que permita establecer y mantener criterios de riesgos de seguridad de la información.

Los criterios de aceptación del riesgo y para realizar evaluaciones de riesgos de seguridad de la información:

Una vez que los riesgos de seguridad de la información son identificados se deberá:

- Aplicar el proceso de evaluación de riesgos de seguridad de la información para identificar los riesgos asociados con la pérdida de confidencialidad, integridad y disponibilidad de la información dentro del alcance del sistema de gestión de seguridad de la información.

- Identificar a los propietarios del riesgo.

- Analiza los riesgos de seguridad de la información.

- Evaluar las posibles consecuencias que resultarían si los riesgos identificados se materializaran.

- Evaluar la probabilidad realista de que ocurran los riesgos identificados y determinar los niveles de riesgo.

- Comparar los resultados del análisis de riesgos con los criterios de riesgo establecidos anteriormente y priorizar los riesgos analizados para el tratamiento de riesgos.

Tratamiento de riesgos de seguridad de la información

La organización debe definir y aplicar un proceso de tratamiento de riesgos de seguridad de la información para:

- Seleccionar opciones apropiadas de tratamiento de riesgos de seguridad de la información, teniendo en cuenta los resultados de la evaluación de riesgos.

- Determinar todos los controles que sean necesarios para implementar la(s) opción(es) de tratamiento de riesgos de seguridad de la información elegida(s).

- Obtener la aprobación de los propietarios de riesgos del plan de tratamiento de riesgos de seguridad de la información y la aceptación de los riesgos de seguridad de la información residuales.

La organización deberá conservar información documentada sobre el proceso de tratamiento de riesgos de seguridad de la información.

Objetivos de seguridad de la información y planificación para alcanzarlos

La organización debe establecer objetivos de seguridad de la información en funciones y niveles relevantes. Los objetivos de seguridad de la información deberán:

- Ser coherente con la política de seguridad de la información.

- Ser mensurable (si es practicable).

- Tener en cuenta los requisitos de seguridad de la información aplicables y los resultados de la evaluación y el tratamiento de riesgos.

- Ser monitoreado y comunicado.

- Actualizarse según corresponda.

- Estar disponible como información documentada.

La organización deberá conservar información documentada sobre los objetivos de seguridad de la información.

La medición de estos objetivos de seguridad serán esenciales para evaluar posteriormente la evolución del sistema de gestión de seguridad de la información en la organización.

Planificación de cambios

Cuando la organización determine la necesidad de cambios en el sistema de gestión de seguridad de la información, los cambios se llevarán a cabo de forma planificada.

Estos cambios pueden implicar:

- Implementación de nuevas tecnologías,

- Cambios en los productos desarrollados internamente

- Nuevos procesos que impliquen cambios en la operatoria de la organización, etc.

Soporte

Recursos

La organización deberá determinar y proporcionar los recursos necesarios para el establecimiento, implementación, mantenimiento y mejora continua del sistema de gestión de seguridad de la información.

Con recursos nos referimos a:

- Capital

- Instalaciones

- Equipos

- Personas

Competencia

La organización debe:

- Determinar la competencia necesaria de la(s) persona(s) que realizan trabajos bajo su control que afectan su desempeño en materia de seguridad de la información;

- Garantizar que estas personas sean competentes sobre la base de una educación, formación o experiencia adecuadas.

- Cuando corresponda, tomar acciones para adquirir la competencia necesaria y evaluar la efectividad de las acciones tomadas.

- Conservar información documentada apropiada como prueba de competencia.

Conciencia

Las personas que realicen trabajos bajo el control de la organización deberán ser conscientes de:

- La política de seguridad de la información.

- Su contribución a la eficacia del sistema de gestión de seguridad de la información, incluidos los beneficios de un mejor desempeño de la seguridad de la información.

- Las implicaciones de no cumplir con los requisitos del sistema de gestión de seguridad de la información.

La organización debe contar con un programa de concientización de seguridad de la información donde pueda proveer constante capacitación relacionados con la seguridad y con los objetivos de la organización para aquellas personas relevantes para el desempeño del SGSI.

Comunicación

La organización debe determinar la necesidad de comunicaciones internas y externas relevantes para el sistema de gestión de seguridad de la información. Se deberá planificar y definir:

- Qué comunicar.

- Cuándo comunicar.

- Quién comunicará.

- Cómo comunicar.

Información documentada

El sistema de gestión de seguridad de la información de la organización deberá incluir:

- Información documentada requerida por este estándar.

- Información documentada que la organización considere necesaria para la eficacia del sistema de gestión de seguridad de la información.

El alcance de la información documentada para un sistema de gestión de seguridad de la información puede diferir de una organización a otra debido al tamaño de la organización y su tipo de actividades, procesos, productos y servicios, la complejidad de los procesos y sus interacciones

Creación y actualización

La información documentada debe ser actualizada y debe contar con un adecuado formato, identificando:

- Identificación y descripción (por ejemplo, título, fecha, autor o número de referencia)

- Formato (por ejemplo, idioma, versión de software, gráficos)

- Soporte (por ejemplo, papel, electrónico)

- Revisión y aprobación de idoneidad y adecuación.

Control de la información documentada

La información documentada requerida por el sistema de gestión de seguridad de la información deberá

- Controlarse periódicamente.

- Estar disponible para su uso, donde y cuando se necesita.

- Estar protegido contra pérdida de confidencialidad o pérdida de integridad.

La información documentada de origen externo, que la organización determine que es necesaria para la planificación y operación del sistema de gestión de seguridad de la información, deberá identificarse según corresponda y controlarse.

Operación

Planificación y control operativo

La organización deberá planificar, implementar y controlar los procesos necesarios para cumplir con los requisitos e implementar las acciones determinadas en la planificación del SGSI, mediante:

- Establecer criterios para los procesos;

- Implementar el control de los procesos de acuerdo con los criterios.

La información documentada deberá estar disponible en la medida necesaria para tener confianza en que los procesos se han llevado a cabo según lo planeado.

La organización debe controlar los cambios planificados y revisar las consecuencias de los cambios no deseados, tomando medidas para mitigar cualquier efecto adverso, según sea necesario.

La organización debe garantizar que los procesos, productos o servicios proporcionados externamente que sean relevantes para el sistema de gestión de seguridad de la información estén controlados.

Evaluación de riesgos de seguridad de la información

La organización debe realizar evaluaciones de riesgos de seguridad de la información a intervalos planificados o cuando se propongan o se produzcan cambios significativos, teniendo en cuenta los criterios establecidos en la metodología de Análisis de riesgo definida.

La organización deberá conservar información documentada de los resultados de las evaluaciones de riesgos de seguridad de la información.

Tratamiento de riesgos de seguridad de la información

La organización deberá implementar el plan de tratamiento de riesgos de seguridad de la información.

La organización deberá conservar información documentada de los resultados del tratamiento de riesgos de seguridad de la información.

Evaluación de performance

Seguimiento, medición, análisis y evaluación

La organización deberá determinar:

- Qué es necesario monitorear y medir, incluidos los procesos y controles de seguridad de la información.

- Los métodos de seguimiento, medición, análisis y evaluación, según corresponda, para garantizar resultados válidos. Los métodos seleccionados deben producir resultados comparables y reproducibles para ser considerados válidos,

- Cuándo se realizarán el seguimiento y la medición,

- Quién supervisará y medirá,

- Cuándo se analizarán y evaluarán los resultados del seguimiento y la medición; f) quién analizará y evaluará estos resultados.

Esta información debe estar documentada como evidencia de los resultados.

La organización deberá evaluar el desempeño de la seguridad de la información y la eficacia del sistema de gestión de la seguridad de la información.

Auditoría interna

La organización debe realizar auditorías internas a intervalos planificados para proporcionar información sobre si el sistema de gestión de seguridad de la información.

Programa de auditoría interna

La organización debe planificar, establecer, implementar y mantener un programa o programas de auditoría, incluida la frecuencia, los métodos, las responsabilidades, los requisitos de planificación y la presentación de informes.

Al establecer el(los) programa(s) de auditoría interna, la organización deberá considerar la importancia de los procesos en cuestión y los resultados de auditorías anteriores.

La organización deberá:

- Definir los criterios de auditoría y el alcance de cada auditoría.

- Seleccionar auditores y realizar auditorías que garanticen la objetividad y la imparcialidad del proceso de auditoría; c) garantizar que los resultados de las auditorías se informen a la dirección pertinente.

Toda esta información debe ser documentada como evidencia de la implementación del programa o programas de auditoría y de los resultados de la auditoría

Revisión por la dirección

La alta dirección deberá revisar el sistema de gestión de seguridad de la información de la organización a intervalos planificados para garantizar su idoneidad, adecuación y eficacia continuas.

Entradas de la revisión por la dirección

La revisión por la dirección incluirá la consideración de:

- Estado de las acciones de revisiones anteriores por la dirección;

- Cambios en cuestiones externas e internas que son relevantes para el sistema de gestión de seguridad de la información;

- Cambios en las necesidades y expectativas de las partes interesadas que sean relevantes para el sistema de gestión de seguridad de la información;

- Retroalimentación sobre el desempeño de la seguridad de la información, incluidas tendencias en no conformidades y acciones correctivas; resultados de seguimiento y medición.

- Resultados de la auditoría.

- Cumplimiento de objetivos de seguridad de la información.

- Comentarios de las partes interesadas.

- Resultados de la evaluación de riesgos y estado del plan de tratamiento de riesgos;

- Oportunidades de mejora continua.

Resultados de la revisión por la dirección

Los resultados de la revisión de la gestión incluirán decisiones relacionadas con oportunidades de mejora continua y cualquier necesidad de cambios en el sistema de gestión de seguridad de la información.

Estas revisiones deben ser documentadas y deberán estar disponible como evidencia de los resultados de las revisiones por la dirección.

Mejora continua

Mejora continua

La organización deberá mejorar continuamente la idoneidad, adecuación y eficacia del sistema de gestión de seguridad de la información.

No conformidad y acción correctiva

Cuando ocurre una no conformidad, la organización deberá reaccionar ante la no conformidad y tomar medidas para controlarlo y corregirlo.

Estas medidas implican:

- Afrontar las consecuencias y evaluar la necesidad de tomar medidas para eliminar las causas de la no conformidad, a fin de que no vuelva a ocurrir ni ocurra en otro lugar.

- Implementar cualquier acción necesaria.

- Revisar la efectividad de cualquier acción correctiva tomada.

- Realizar cambios en el sistema de gestión de seguridad de la información, si fuera necesario. Las acciones correctivas deberán ser adecuadas a los efectos de las no conformidades encontradas.

Anexo A – Controles de seguridad de la información de la Norma ISO 27001:2022

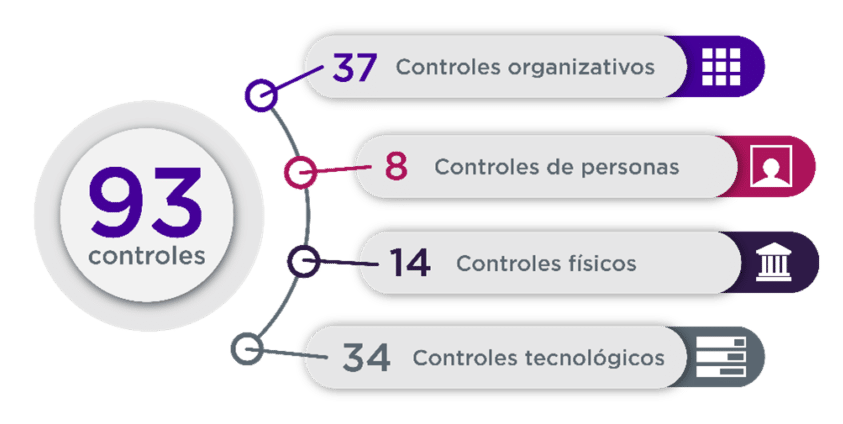

El Anexo A es un documento normativo que sirve como guía para implementar los controles de seguridad específicos de ISO 27001. Todos estos controles están dirigidos a mejorar la Seguridad de la información de nuestra organización. Se deben cumplir los 93 controles para la certificación, en caso de existir alguna que no se vea necesaria, se debe documentar las razones y rellenar el documento de aplicabilidad.

Consta de 4 grupos de controles, estos son:

5 – Controles organizacionales

Los Controles Organizacionales son en total 37 controles y tienen la finalidad de establecer reglas y políticas para asegurar la seguridad de la información, así como sugiere la Norma ISO 27001:2022 establece la estructura de la organización y la jerarquía para cumplir el objetivo de resguardar el sistema informático. Además, registra el correcto accionar de los procedimientos, tal así, cumplir una serie de normas antes de realizar cualquier acción y los desafíos que debe enfrentar la organización ante la toma de decisiones.

5.1 Políticas de seguridad de la información

Las políticas de seguridad de la información y específicas de temas establecen cómo deben realizarse los procedimientos, definen la jerarquía, normas de seguridad y reglas, todas estas serán definidas y aprobadas por la gerencia; publicadas, comunicadas y reconocidas por el personal relevante y las partes interesadas relevantes; y revisadas a intervalos planificados y si se producen cambios significativos.

5.2 Roles y responsabilidades de seguridad de la información

Las funciones y responsabilidades de seguridad de la información se definirán y asignarán de acuerdo con las necesidades de la organización.

5.3 Segregación de funciones

Se reparten las tareas y áreas de responsabilidad para evitar conflictos en general.

5.4 Responsabilidades de gestión

Las normas, políticas, procedimientos y jerarquía específica de la organización, la gerencia deberá exigir que todo el personal aplique la seguridad de la información de acuerdo con la política de seguridad de la información establecida.

5.5 Contacto con autoridades

La organización deberá establecer y mantener contacto con las autoridades pertinentes para estar informados de cualquier actividad sospechosa o no y se cumplan de acuerdo al objetivo de la organización.

5.6 Contacto con grupos de intereses especiales

La organización deberá establecer y mantener contacto con grupos de intereses especiales u otros foros especializados en seguridad y asociaciones profesionales con tal de mantenerse al tanto de nuevas amenazas latentes y nuevas aplicaciones de seguridad.

5.7 Inteligencia sobre amenazas

La información relacionada con las amenazas a la seguridad de la información se recopilará y analizará para producir inteligencia sobre amenazas.

5.8 Seguridad de la información en la gestión de proyectos

La seguridad de la información se integrará en la gestión del proyecto.

5.9 Inventario de información y otros activos asociados

Se desarrollará y mantendrá un inventario de información y otros activos asociados, incluidos los propietarios.

5.10 Uso aceptable de la información y otros activos asociados

Se identificarán, documentarán e implementarán reglas para el uso aceptable y procedimientos para el manejo de la información y otros activos asociados.

5.11 Devolución de activos

El personal y otras partes interesadas, según corresponda, devolverán todos los activos de la organización que estén en su poder en caso de cambio o finalización de su empleo, contrato o acuerdo.

5.12 Clasificación de la información

La información se clasificará de acuerdo con las necesidades de seguridad de la información de la organización en función de la confidencialidad, integridad, disponibilidad y los requisitos relevantes de las partes interesadas.

5.13 Etiquetado de información

Se debe desarrollar e implementar un conjunto apropiado de procedimientos para el etiquetado de información de acuerdo con el esquema de clasificación de información adoptado por la organización.

5.14 Transferencia de información

Deberán existir reglas, procedimientos o acuerdos de transferencia de información para todo tipo de instalaciones de transferencia dentro de la organización y entre la organización y otras partes.

5.15 Control de acceso

Se establecerán e implementarán normas para controlar el acceso físico y lógico a la información y otros activos asociados con base en los requisitos de seguridad de la información y del negocio.

5.16 Gestión de identidad

Se gestionará el ciclo de vida completo de las identidades o credenciales de acceso.

5.17 Información de autenticación

La asignación y gestión de la información de autenticación se controlará mediante un proceso de gestión, incluido el asesoramiento al personal sobre el manejo adecuado de la información de autenticación.

5.18 Derechos de acceso

Los derechos de acceso a la información y otros activos asociados se proporcionarán, revisarán, modificarán y eliminarán de acuerdo con la política temática específica de la organización y las reglas para el control de acceso.

5.19 Seguridad de la información en las relaciones con proveedores

Se definirán e implementarán procesos y procedimientos para gestionar los riesgos de seguridad de la información asociados con el uso de los productos o servicios del proveedor.

5.20 Abordar la seguridad de la información en los acuerdos con proveedores

Los requisitos de seguridad de la información pertinentes se establecerán y acordarán con cada proveedor en función del tipo de relación con el proveedor.

5.21 Gestión de la seguridad de la información en la cadena de suministro de tecnologías de la información y la comunicación (TIC) Control

Se definirán e implementarán procesos y procedimientos para gestionar los riesgos de seguridad de la información asociados con la cadena de suministro de productos y servicios de TIC.

5.22 Seguimiento, revisión y gestión de cambios de los servicios de proveedores

La organización deberá monitorear, revisar, evaluar y gestionar periódicamente los cambios en las prácticas de seguridad de la información de los proveedores y en la prestación de servicios.

5.23 Seguridad de la información para el uso de servicios en la nube

Los procesos de adquisición, uso, gestión y salida de servicios en la nube se establecerán de acuerdo con los requisitos de seguridad de la información de la organización.

5.24 Planificación y preparación de la gestión de incidentes de seguridad de la información

La organización debe planificar y prepararse para gestionar incidentes de seguridad de la información definiendo, estableciendo y comunicando procesos, roles y responsabilidades de gestión de incidentes de seguridad de la información.

5.25 Evaluación y decisión sobre eventos de seguridad de la información

La organización deberá evaluar los eventos de seguridad de la información y decidir si deben clasificarse como incidentes de seguridad de la información.

5.26 Respuesta a incidentes de seguridad de la información

Los incidentes de seguridad de la información se responderán de acuerdo con los procedimientos documentados.

5.27 Aprender de los incidentes de seguridad de la información

El conocimiento adquirido a partir de incidentes de seguridad de la información se utilizará para fortalecer y mejorar los controles de seguridad de la información.

5.28 Recolección de pruebas

La organización debe establecer e implementar procedimientos para la identificación, recopilación, adquisición y preservación de evidencia relacionada con eventos de seguridad de la información.

5.29 Seguridad de la información durante la interrupción

La organización debe planificar cómo mantener la seguridad de la información en un nivel apropiado durante la interrupción.

5.30 Preparación de las TIC para la continuidad del negocio

La preparación de las TIC se planificará, implementará, mantendrá y probará en función de los objetivos de continuidad del negocio y los requisitos de continuidad de las TIC.

5.31 Requisitos legales, estatutarios, reglamentarios y contractuales

Se deben identificar, documentar y mantener actualizados los requisitos legales, estatutarios, regulatorios y contractuales relevantes para la seguridad de la información y el enfoque de la organización para cumplir con estos requisitos.

5.32 Derechos de propiedad intelectual

La organización deberá implementar procedimientos apropiados para proteger los derechos de propiedad intelectual.

5.33 Protección de registros

Los registros estarán protegidos contra pérdida, destrucción, falsificación, acceso no autorizado y divulgación no autorizada.

5.34 Privacidad y protección de la información de identificación personal (PII)

La organización deberá identificar y cumplir con los requisitos relacionados con la preservación de la privacidad y la protección de la PII de acuerdo con las leyes, regulaciones y requisitos contractuales aplicables.

5.35 Revisión independiente de la seguridad de la información

El enfoque de la organización para gestionar la seguridad de la información y su implementación, incluidas las personas, los procesos y las tecnologías, se revisará de forma independiente a intervalos planificados o cuando se produzcan cambios significativos.

5.36 Cumplimiento de políticas, reglas y estándares de seguridad de la información

Se deberá revisar periódicamente el cumplimiento de la política de seguridad de la información de la organización, las políticas, reglas y estándares específicos de la materia.

5.37 Procedimientos operativos documentados

Los procedimientos operativos de las instalaciones de procesamiento de información deberán documentarse y ponerse a disposición del personal que los necesite.

Las instalaciones deben ser continuamente monitoreadas para prevenir accesos no autorizado.

6 – Controles de personas

Los Controles de Personas constan de 8 controles que especifican las normas y procedimientos para el acceso responsable por parte de los empleados, proveedores y grupos/personas relevantes en el sistema. Además, señala las acciones disciplinarias contra cualquier miembro que haya violado las políticas de seguridad establecidas.

6.1 Detección

Se deben llevar a cabo verificaciones de antecedentes de todos los candidatos a formar parte del personal antes de unirse a la organización y monitorear continuamente teniendo en cuenta las leyes, regulaciones y ética aplicables y ser proporcionales a los requisitos del negocio, la clasificación de la información a la que se accederá y los riesgos percibidos.

6.2 Términos y condiciones de empleo

Los acuerdos contractuales de trabajo deberán establecer las responsabilidades del personal y de la organización en materia de seguridad de la información.

6.3 Concientización, educación y capacitación sobre seguridad de la información

El personal de la organización y las partes interesadas relevantes deberán ser consientes, educados y capacitados de manera adecuada sobre seguridad de la información y actualizaciones periódicas de la política de seguridad de la información de la organización, políticas y procedimientos específicos de temas, según sea relevante para su función laboral.

6.4 Proceso disciplinario

Se formalizará y comunicará un proceso disciplinario para tomar acciones contra el personal y otras partes interesadas relevantes que hayan cometido una violación a la política de seguridad de la información.

6.5 Responsabilidades después de la terminación o cambio de empleo

Las responsabilidades y deberes de seguridad de la información que sigan siendo válidos después de la terminación o cambio de empleo se definirán, aplicarán y comunicarán al personal relevante y otras partes interesadas.

6.6 Acuerdos de confidencialidad o no divulgación

Los acuerdos de confidencialidad o no divulgación que reflejen las necesidades de la organización para la protección de la información deberán ser identificados, documentados, revisados periódicamente y firmados por el personal y otras partes interesadas relevantes.

6.7 Trabajo remoto o Teletrabajo

Se implementarán medidas de seguridad cuando el personal trabaje de forma remota para proteger la información a la que se accede, procesa o almacena fuera de las instalaciones de la organización.

6.8 Notificación de eventos de seguridad de la información

La organización debe proporcionar un mecanismo para que el personal informe eventos de seguridad de la información observados o sospechados a través de canales apropiados de manera oportuna.

7 – Controles físicos

7.1 Perímetros de seguridad física

Se definirán y utilizarán perímetros de seguridad para proteger áreas que contengan información y otros activos asociados.

7.2 Entrada física

Las áreas seguras estarán protegidas por controles de entrada y puntos de acceso adecuados.

7.3 Seguridad de oficinas, habitaciones e instalaciones

Se diseñará e implementará la seguridad física para oficinas, salas e instalaciones.

7.4 Monitoreo de seguridad física

Las instalaciones deberán ser monitoreadas continuamente para detectar accesos físicos no autorizados.

7.5 Protección contra amenazas físicas y ambientales

Se diseñará e implementará la protección contra amenazas físicas y ambientales, como desastres naturales y otras amenazas físicas intencionales o no intencionales a la infraestructura.

7.6 Trabajar en áreas seguras

Se diseñarán e implementarán medidas de seguridad para trabajar en áreas seguras.

7.7 Escritorio claro y pantalla clara

Se deben definir y hacer cumplir adecuadamente reglas claras de escritorio para papeles y medios de almacenamiento extraíbles y reglas claras de pantalla para instalaciones de procesamiento de información.

7.8 Ubicación y protección del equipo

El equipo deberá estar ubicado de forma segura y protegida.

7.9 Seguridad de los activos fuera de las instalaciones

Se protegerán los activos fuera del sitio.

7.10 Medios de almacenamiento

Los medios de almacenamiento se gestionarán a lo largo de su ciclo de vida de adquisición, uso, transporte y eliminación de acuerdo con el esquema de clasificación y los requisitos de manipulación de la organización.

7.11 Utilidades de soporte

Las instalaciones de procesamiento de información deberán estar protegidas contra fallas de energía y otras interrupciones causadas por fallas en los servicios públicos de soporte.

7.12 Seguridad del cableado

Los cables que transporten energía, datos o servicios de información de soporte estarán protegidos contra interceptaciones, interferencias o daños.

7.13 Mantenimiento del equipo

Los equipos se mantendrán correctamente para garantizar la disponibilidad, integridad y confidencialidad de la información.

7.14 Eliminación segura o reutilización del equipo

Los elementos del equipo que contienen medios de almacenamiento se verificarán para garantizar que todos los datos confidenciales y el software con licencia se hayan eliminado o sobrescrito de forma segura antes de su eliminación o reutilización.

8 – Controles tecnológicos

8.1 Dispositivos de punto final del usuario

La información almacenada, procesada o accesible a través de dispositivos terminales de usuario estará protegida.

8.2 Derechos de acceso privilegiado

La asignación y el uso de derechos de acceso privilegiado estarán restringidos y gestionados.

8.3 Restricción de acceso a la información

El acceso a la información y otros activos asociados estará restringido de acuerdo con la política temática establecida sobre control de acceso.

8.4 Acceso al código fuente

El acceso de lectura y escritura al código fuente, herramientas de desarrollo y bibliotecas de software deberá ser adecuado

8.5 Autenticación segura

Se implementarán tecnologías y procedimientos de autenticación segura con base en las restricciones de acceso a la información y la política temática específica sobre control de acceso.

8.6 Gestión de capacidad

El uso de los recursos se supervisará y ajustará en consonancia con los requisitos de capacidad actuales y previstos.

8.7 Protección contra malware

La protección contra el malware se implementará y respaldará mediante una adecuada concienciación del usuario.

8.8 Gestión de vulnerabilidades técnicas

Se debe obtener información sobre las vulnerabilidades técnicas de los sistemas de información en uso, se debe evaluar la exposición de la organización a dichas vulnerabilidades y se deben tomar las medidas apropiadas.

8.9 Gestión de configuración

Se establecerán, documentarán, implementarán, monitorearán y revisarán las configuraciones, incluidas las configuraciones de seguridad, de hardware, software, servicios y redes.

8.10 Eliminación de información

La información almacenada en sistemas, dispositivos o cualquier otro medio de almacenamiento de información se eliminará cuando ya no sea necesaria.

8.11 Enmascaramiento de datos

El enmascaramiento de datos se utilizará de acuerdo con la política de acceso específica de la organización y otras políticas específicas de temas relacionados, y requisitos comerciales, teniendo en cuenta la legislación aplicable.

8.12 Prevención de fuga de datos

Se aplicarán medidas de prevención de fuga de datos a los sistemas, redes y cualesquiera otros dispositivos que procesen, almacenen o transmitan información sensible.

8.13 Copia de seguridad de la información

Las copias de seguridad de la información, el software y los sistemas se mantendrán y probarán periódicamente de acuerdo con la política temática específica acordada sobre copias de seguridad.

8.14 Redundancia de las instalaciones de procesamiento de información

Las instalaciones de procesamiento de información se implementarán con redundancia suficiente para cumplir con los requisitos de disponibilidad.

8.15 Registro

Se producirán, almacenarán, protegerán y analizarán registros que registren actividades, excepciones, fallas y otros eventos relevantes.

8.16 Actividades de seguimiento

Se supervisarán las redes, los sistemas y las aplicaciones para detectar comportamientos anómalos y se tomarán las medidas adecuadas para evaluar posibles incidentes de seguridad de la información.

8.17 Sincronización del reloj

Los relojes de los sistemas de procesamiento de información utilizados por la organización deberán estar sincronizados con las fuentes horarias aprobadas.

8.18 Uso de programas de utilidad privilegiados

El uso de programas de utilidad que puedan anular los controles del sistema y de las aplicaciones deberá estar restringido y estrictamente controlado.

8.19 Instalación de software en sistemas operativos

Se implementarán procedimientos y medidas para gestionar de forma segura la instalación de software en los sistemas operativos.

8.20 Seguridad de redes

Las redes y los dispositivos de red se protegerán, gestionarán y controlarán para proteger la información en los sistemas y aplicaciones.

8.21 Seguridad de los servicios de red

Se identificarán, implementarán y monitorearán los mecanismos de seguridad, los niveles de servicio y los requisitos de servicio de los servicios de red.

8.22 Segregación de redes

Los grupos de servicios de información, usuarios y sistemas de información deberán estar segregados en las redes de la organización.

8.23 Filtrado web

El acceso a sitios web externos se gestionará para reducir la exposición a contenidos maliciosos.

8.24 Uso de criptografía

Se definirán e implementarán reglas para el uso eficaz de la criptografía, incluida la gestión de claves criptográficas.

8.25 Ciclo de vida de desarrollo seguro

Se establecerán y aplicarán reglas para el desarrollo seguro de software y sistemas.

8.26 Requisitos de seguridad de la aplicación

Los requisitos de seguridad de la información se identificarán, especificarán y aprobarán al desarrollar o adquirir aplicaciones.

8.27 Principios de ingeniería y arquitectura de sistemas seguros

Se establecerán, documentarán, mantendrán y aplicarán principios para diseñar sistemas seguros a cualquier actividad de desarrollo de sistemas de información.

8.28 Codificación segura

Se aplicarán principios de codificación segura al desarrollo de software.

8.29 Pruebas de seguridad en desarrollo y aceptación.

Los procesos de prueba de seguridad se definirán e implementarán en el ciclo de vida del desarrollo.

8.30 Desarrollo subcontratado

La organización deberá dirigir, monitorear y revisar las actividades relacionadas con el desarrollo del sistema subcontratado.

8.31 Separación de los entornos de desarrollo, prueba y producción.

Los entornos de desarrollo, prueba y producción estarán separados y asegurados.

8.32 Gestión de cambios

Los cambios en las instalaciones de procesamiento de información y los sistemas de información estarán sujetos a procedimientos de gestión de cambios.

8.33 Información de prueba

La información de prueba se seleccionará, protegerá y gestionará adecuadamente.

8.34 Protección de los sistemas de información durante las pruebas de auditoría

Las pruebas de auditoría y otras actividades de aseguramiento que impliquen la evaluación de sistemas operativos se planificarán y acordarán entre el evaluador y la dirección correspondiente.